Kwestia związana z podszywaniem się cyberprzestępców w korespondencji pod różne podmioty to już dość powszechny temat, do którego część z nas mogła się przyzwyczaić. Niejeden z nas dostał choć raz SMS-a o pilnej potrzebie interwencji w sprawie nieodebranej przesyłki czy niezapłaconego rachunku za energię elektryczną. Świadomość takich oszustw jest coraz większa. Nie wszyscy jednak zdają sobie sprawę, że przestępcy mogą podszyć się pod szefa firmy, czy klienta, który chce wyjaśnienia „wątpliwości”, które poznasz po otwarciu załącznika do wiadomości e-mail.

Właśnie dlatego opracowaliśmy ten artykuł, dotyczący oszustw celowanych w konkretną firmę lub osobę. Pomysłowo zaplanowane, starannie przygotowane to tylko niektóre cechy tych ataków. Jeśli chcesz wiedzieć, czym się charakteryzują te ataki, kto je realizuje i jak się przed nimi bronić, koniecznie czytaj dalej.

Czym jest spear phishing?

Spear phishing to zaawansowana forma cyberataku, w której oszuści podszywają się pod zaufane źródła, aby wyłudzić poufne dane. W tradycyjnych formach phishingu przestępcy próbują podszywać się w korespondencji pod typowe instytucje czy osoby np. pracownika banku czy firmę kurierską i robią to na dużą skalę, kierując do przypadkowych osób. W przypadku spear phishing przestępcy wybierają konkretne cele. Przed przeprowadzeniem ataku dokonują często bardzo starannego rekonesansu (rozpoznania) w celu ukierunkowania ataku do konkretnych firm i osób w nich pracujących. Zebrane informacje wykorzystują do tworzenia spersonalizowanych wiadomości e-mail lub SMS, które mają wyglądać wiarygodnie dla adresatów (potencjalnych ofiar ataku).

Celem spear phishingu jest zwykle uruchomienie złośliwego kodu i uzyskanie informacji, na których można zarobić. Mogą być to np. dane logowania do systemów organizacji np. serwisów w chmurze. Przykładem spear phishingu jest atak kradzieży tożsamości, ukierunkowany na przejęcie konta, czyli ATO (ang. Account Takeover Fraud). Jego celem najczęściej są loginy i hasła do konta. Ta metoda ataku używana jest często przez zorganizowane grupy przestępcze i jest nazywana atakami APT.

Ataki APT wykorzystujące spear phishing

Ataki APT to złośliwe działania prowadzone przez dobrze zorganizowane grupy przestępcze, które przez długi czas próbują zdobyć dostęp do sieci lub systemów konkretnej organizacji. Grupy APT wykorzystują skomplikowane, często unikalne techniki np. specjalnie spreparowane e‑maile (spear phishing). Celem ataków jest długotrwałe, ukryte przebywanie w sieci ofiary. Atak jest dokładnie planowany i finansowany np. przez wywiady innych państw. Cele to zwykle duże firmy, instytucje rządowe lub strategiczne sektory (energia, finanse itp.).

Kluczowe cechy ataków phishingowych APT

Ataki APT charakteryzują następujące cechy:

- Personalizacja i socjotechnika. Ataki są starannie przygotowane, często wykorzystują informacje o ofierze, takie jak jej stanowisko, zainteresowania czy kontakty zawodowe, co zwiększa wiarygodność wiadomości phishingowej.

- Wykorzystanie zaufanych źródeł. Phishingowe wiadomości często pochodzą z adresów e-mail przypominających lub podszywających się pod znane instytucje, lub osoby, co ma na celu uśpienie czujności odbiorcy.

- Zaawansowane techniki ukrywania. Grupy APT stosują różne metody, aby ukryć swoje działania, takie jak szyfrowanie komunikacji, wykorzystywanie legalnych narzędzi administracyjnych czy tworzenie złożonych mechanizmów infekcji.

- Długoterminowe cele. Celem ataków jest nie tylko jednorazowe uzyskanie dostępu do informacji, ale często długotrwała obecność w sieci ofiary w celu prowadzenia działań szpiegowskich lub sabotażowych.

- Wykorzystanie aktualnych wydarzeń. Ataki są często synchronizowane z bieżącymi wydarzeniami politycznymi lub społecznymi, co zwiększa ich skuteczność poprzez wykorzystanie aktualnych tematów jako przynęty.

Raport CERT Polska, zespołu bezpieczeństwa działającego przy Instytucie Naukowym NASK, podkreśla, że skuteczna obrona przed tego typu atakami wymaga nie tylko zaawansowanych narzędzi technicznych, ale również ciągłego podnoszenia świadomości użytkowników oraz stosowania, starannie opracowanych i wdrożonych, procedur bezpieczeństwa w organizacjach.

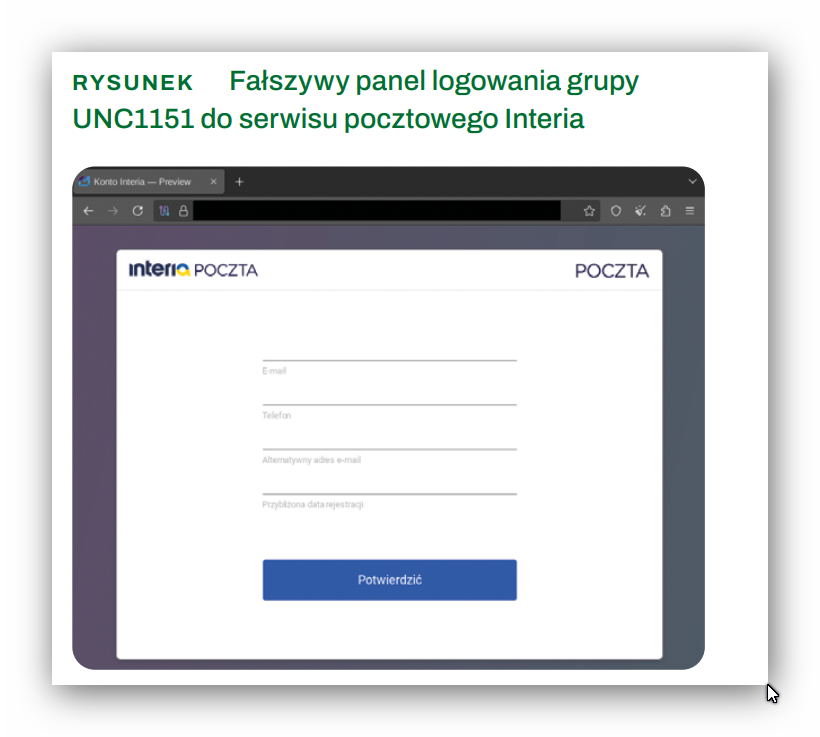

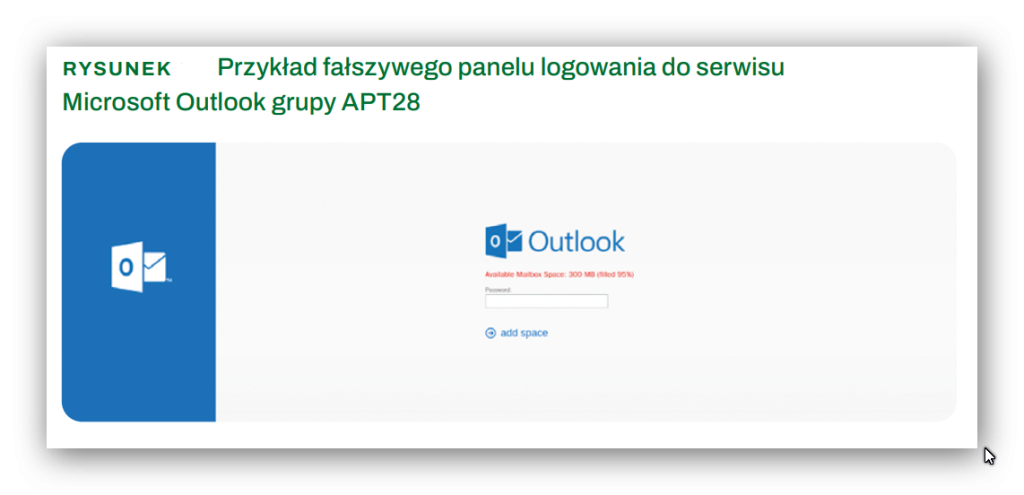

Przykłady ataków ukierunkowanych na przejęcie konta pokazują Rys. 1 i 2.

Jak działa spear phishing i czym różni się od tradycyjnego phishingu?

Każdy atak spear phishingowy zaczyna się od zebrania szczegółowych informacji o ofierze (firmie lub osobie). Cyberprzestępcy analizują profile w mediach społecznościowych, przeglądają strony internetowe firmy i inne dostępne dane. Zdobywają informacje o osobach zatrudnionych w firmie, ich stanowiskach, technologiach IT, które używa dana firma (np. chmurowe systemy do wspomagania zarządzania projektami, dyski chmurowe, czy inne narzędzia obsługi biura). Na tej podstawie tworzą wiadomości, które sprawiają wrażenie autentycznych i pochodzących z wiarygodnego źródła. Celem jest nakłonienie odbiorcy do udostępnienia danych logowania (kliknięcia w link do fałszywej strony logowania), otwarcia załącznika ze złośliwym oprogramowaniem lub jego pobrania ze strony przygotowanej przez hackerów. Takie działania mogą zakończyć się przechwyceniem lub zaszyfrowaniem niezbędnych do działalności firmy danych, utratą ważnych informacji, zadaniem zapłaty okupu, a nawet całkowitym paraliżem działalności firmy.

Ataki typu spear phishing, są szczególnie niebezpieczne, nie tylko dlatego, że są kierowane do konkretnych firm czy osób, ale też ze względu na częste bieżące nadzorowanie tych ataków przez człowieka i możliwości ich modyfikacji w zależności od reakcji ofiar tych ataków.

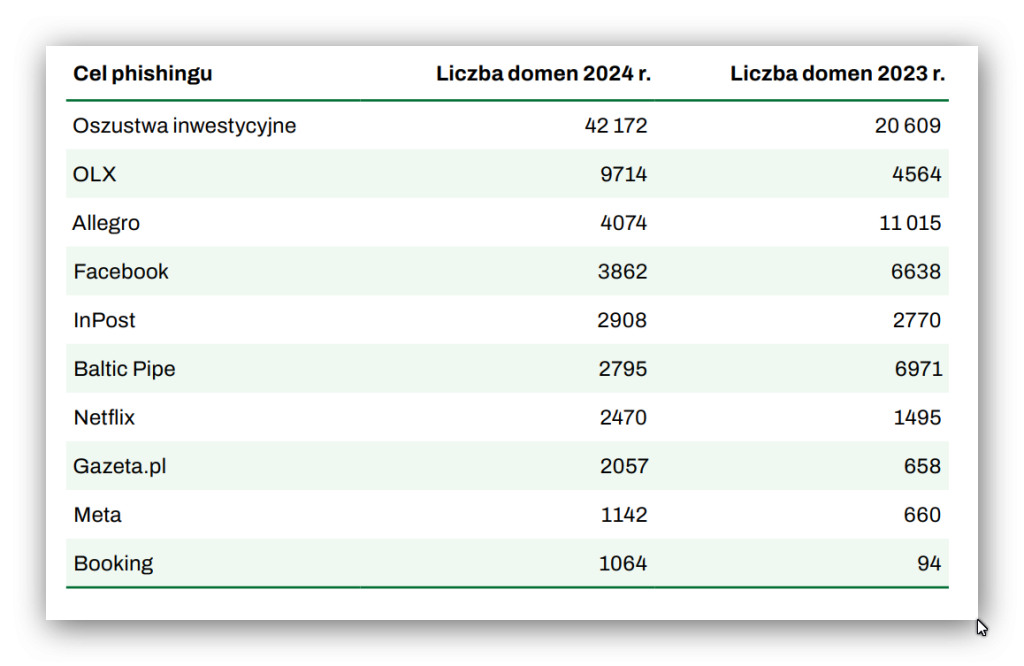

Ukierunkowanie tych ataków na konkretny cel różni je od masowych kampanii podszywania się, które również opisuje wspomniany raport CERT Polska. Masowe ataki są kierowane na przypadkowe adresy mailowe (które wyciekły np. ze słabo chronionych sklepów internetowych). Przykłady celów (tzw. „inwestycje” lub podszywanie się pod znane marki) pokazuje Rys. 3.

W jaki sposób oszuści wykorzystują spear phishing?

Aby atak spear phishing był skuteczny, hackerzy często dołączają linki do fałszywej strony logowania lub załączniki ze złośliwym oprogramowaniem. Linki są tworzone w domenach, specjalnie zarejestrowanych do tego celu. Zanim takie domeny trafią np. na listę ostrzeżeń CERT Polska lub do baz reputacyjnych dostawców oprogramowania security, mogą sprawiać wrażenie zaufanych. Dowiedz się więcej na ten temat z artykułu na blogu Domeny.tv: Jak sprawdzić za darmo reputację domeny, adresu IP i adresu e-mail?

Hackerzy dla tych domen mogą uzyskać ważny certyfikat SSL i szyfrować komunikację pomiędzy przeglądarką klienta a serwerem ze złośliwym kodem (wirusem). W przeglądarce ofiary pokaże się ikona kłódki lub tune, wskazująca bezpieczną komunikacją. Symbol szyfrowania nie zawsze oznacza wiarygodność strony www. O tym, jakie znaczenia mają te ikony, pisaliśmy w artykule: HTTP a HTTPS. Co musisz wiedzieć o protokołach sieci www?

Zebranie szczegółowych informacji z publicznie dostępnych danych — klucz do zwiększenia skuteczności ataku

Właściwe przygotowanie materiałów podszywających się pod nazwijmy to, korespondencję firmową, pozwalają znacząco zwiększyć skuteczność spear phishingu. Wiadomości wyglądają wtedy na autentyczne i pochodzące od wiarygodnego źródła. Oszuści często wykorzystują informacje o projektach, współpracownikach z innych firm, stanowiskach czy relacjach zawodowych, aby nakłonić ofiary do przekazania istotnych informacji poprzez uruchomienie złośliwego kodu (z załącznika lub linku) lub kliknięcia w link prowadzący do „strony logowania” przygotowanej przez przestępców. Hackerzy mogą się podszyć również pod potencjalnych klientów.

Najczęstsze metody ataków typu spear phishing

Aby skutecznie chronić się przed atakami, powinieneś wiedzieć, jak działa spear phishing i znać metody wykorzystywane w atakach tego typu. Oto krótkie podsumowanie technik używanych przez hackerów:

- Rekonesans (tzw. OSINT, ang. Open‑Source Intelligence – wywiad z otwartych źródeł) – atakujący zbierają szczegółowe informacje o ofierze (np. z LinkedIn, Facebooka czy firmowych stron www), by spersonalizować wiadomość i uczynić ją wiarygodną.

- Podszywanie się pod adres e‑mail i domenę (spoofing) – fałszywe wiadomości, rejestracja domen bardzo podobnych do oryginalnych, aby e‑mail wyglądał, jakby przyszedł od zaufanego nadawcy.

- Złośliwe załączniki – wysyłanie dokumentów (np. Word, Excel, PDF) z wirusami, które po otwarciu instalują szkodliwy kod na komputerze ofiary.

- Fałszywe strony logowania (credential harvesting) – linki prowadzące do klonów paneli logowania (np. Microsoft 365), gdzie po wpisaniu danych trafiają one bezpośrednio do przestępców.

- Personalizacja i wywoływanie presji czasu – odwoływanie się do aktualnych projektów, zdarzeń (np. „pilne faktury do opłacenia”) lub nazwy współpracownika, by skłonić do szybkiego, nieprzemyślanego działania.

- Business Email Compromise (BEC) i whaling – ataki ukierunkowane na kadrę zarządzającą (CEO, CFO), gdzie fałszywy e‑mail rzekomo od szefa instruuje wykonanie przelewu lub przekazanie poufnych informacji.

- Przejęcie wątku konwersacji (conversation hijacking) – wstrzykiwanie złośliwego e‑maila do istniejącej korespondencji wewnątrz organizacji, by wykorzystać zaufanie do wcześniej prowadzonej rozmowy.

- Vishing – wysyłanie spersonalizowanych SMS‑ów (SMiShing) lub wykonywanie telefonów (vishing), które odwołują się do znanych ofierze spraw, by wyłudzić dane lub nakłonić do instalacji aplikacji.

Jak rozpoznać podejrzane wiadomości i sygnały ostrzegawcze

O metodach weryfikacji phishingu pisaliśmy już na naszym blogu w artykule: Nie daj się zhackować. Jak rozpoznać phishing?. Możesz weryfikować wiadomości podobnie jak w przypadku typowych ataków podszywających się pod różne instytucje czy znane marki. Pamiętaj jednak, że w przypadku spear phising, maile będą bardziej wiarygodne, dostosowane do spraw, którymi się zajmujesz na co dzień i narzędzi, których używasz.

Najważniejsze zasady rozpoznawania szkodliwych wiadomości:

Weryfikuj nadawcę. Sprawdź, czy domena w polu „Od:” faktycznie należy do marki, za którą się podaje. Fałszywe adresy często różnią się nawet jedną literą. Pamiętaj, że w źródle maila możesz sprawdzić dokładnie adres mailowy i adres IP, z którego została wysłana wiadomość. Można zweryfikować adres IP nadawcy np. w serwisie Abuseipdb.com. Jeżeli nie chcesz sam wykonywać szczegółowej analizy, zwróć się do fachowców np. pracowników działu IT.

Sprawdzaj linki przed kliknięciem. Najedź myszką na link, by zobaczyć docelowy URL. Dopiero gdy masz pewność co do jego wiarygodności, klikaj go.

Loguj się bezpośrednio w panelu klienta. Jeśli otrzymasz np. powiadomienie o nowym pilnym zadaniu w systemie PM, zamiast ufać załącznikowi lub linkowi w mailu, wejdź na swoje konto w systemie samodzielnie (poprzez ulubioną zakładkę lub wpisanie adresu w przeglądarce).

Zachowaj ostrożność wobec załączników Zwróć uwagę na rozszerzenie – np. plik „.pdf.zip” wygląda jak PDF, ale jest archiwum ZIP, mogące zawierać złośliwy kod (malware).

Pamiętaj: kłódka ≠ gwarancja uczciwości czy wiarygodności. SSL („kłódka” czy ikona tune) chroni transmisję, ale nie potwierdza legalności serwisu – oszuści też często używają szyfrowania.

Kontroluj nazwę domeny w pasku przeglądarki. Zawsze patrz, z jaką domeną łączy się przeglądarka podczas logowania. Nawet drobna zmiana może świadczyć o fałszerstwie.

Oceniaj jakość treści. Błędy językowe, niechlujna grafika i chaotyczny layout to czynniki, które powinny budzić wątpliwości. Pamiętaj jednak, że coraz więcej phishingowych wiadomości jest starannie przygotowanych, szczególnie dzięki nowym technologiom z użyciem AI.

Emocje jako kluczowy czynnik skuteczności ataku

Rozpoznanie szkodliwych wiadomości stanowi kluczowy element ochrony przed atakami. Przestępcy, podszywając się, starają się wzbudzić pośpiech lub wywołać presję, aby ofiara bez zastanowienia kliknęła link lub udostępniła poufne dane. Najczęstsze niepokojące cechy wiadomości obejmują literówki w adresie nadawcy, niespodziewane prośby o aktualizację hasła, odnośniki prowadzące do strony logowania o nieznanej reputacji oraz prośby o pilne otwarcie załącznika. W wiadomości mailowe warto dokładnie sprawdzić, czy adres nadawcy rzeczywiście odpowiada firmie, za którą się podaje, oraz czy linki nie prowadzą do nieznanych źródeł. Regularne szkolenia z zakresu cyberbezpieczeństwa uczą, jak szybko zidentyfikować takie zagrożenia, a uwierzytelnianie wieloskładnikowe oferuje dodatkowe zabezpieczenia na wypadek przejęcia danych logowania. Świadomość zagrożeń i weryfikacja nadawcy każdej wiadomości pozwolą znacząco zmniejszyć Ci ryzyko, jakie niesie za sobą spear phishing.

Jak chronić się przed spear phishingiem — najlepsze praktyki

Skuteczną ochronę przed spear phishing buduje się poprzez wdrażanie sprawdzonych praktyk. Przede wszystkim warto inwestować w regularne szkolenia, które zwiększają świadomość zagrożeń i uczą pracowników, jak rozpoznawać podszywanie się w wiadomościach e-mail. Konieczne mogą być treningi phishngowe np. przy pomocy darmowego oprogramowania Getgophish.com.

Weryfikuj także nadawcę każdej wiadomości, zwłaszcza jeśli zawiera ona prośby o login i hasło lub prowadzi do strony logowania.

Uwierzytelnianie wieloskładnikowe MFA (ang. multi-factor authentication) oferuje dodatkowe zabezpieczenia i znacznie utrudnia przestępcom przejęcie cennych informacji nawet po skutecznym przejęciu danych logowania. Jak zabezpieczyć swoje konta, przy pomocy MFA, pisaliśmy w artykule: Jak nie dać się zhakować? Zabezpiecz dostęp do Twoich usług hostingowych.

Ograniczaj ilość publicznie dostępnych danych o organizacji i konkretnych osobach, ponieważ informacje zebrane w mediach społecznościowych oraz na stronach www firmy mogą zwiększyć skuteczność ataku. Stała analiza próbek phishingu oraz kontrola dostępu do wewnętrznych systemów organizacji również zmniejszają ryzyko. Dzięki odpowiedzialnemu podejściu i systematycznym działaniom Twoja organizacja skutecznie zminimalizuje zagrożenia, jakie niesie spear phishing.

Jakie działania podjąć po wykryciu próby spear phishingu

Po wykryciu phishingu z przechwyceniem danych działaj natychmiast i według ustalonego w firmie planu reagowania na incydenty. Przede wszystkim odłącz zagrożone urządzenie od sieci, aby ograniczyć ryzyko rozprzestrzenienia się złośliwego oprogramowania i ochronić wewnętrzne systemy organizacji. Następnie koniecznie zgłoś incydent zespołowi ds. bezpieczeństwa lub administratorowi IT, dostarczając pełną treść phingowych wiadomości i wszelkie szczegóły dotyczące zdarzenia. Zmień niezwłocznie dane potrzebne do logowania, aktywuj tam, gdzie to możliwe MFA i poproś dział IT o monitorowanie, czy nie doszło do nieautoryzowanych działań na koncie.

W przypadku spear phishingu ważne jest także poinformowanie pozostałych pracowników o zagrożeniu, aby zwiększyć ich świadomość i zapobiec kolejnym atakom. Firmy powinny regularnie aktualizować swoje procedury ochrony przed przechwytywaniem danych, analizować nowe próby phishingu oraz prowadzić szkolenia z obszaru cyberbezpieczeństwa, aby ograniczyć ryzyko utraty poufnych informacji i poważnych strat finansowych.

Ochrona przed spear phishingiem

Zrozumienie i wdrożenie powyższych rozwiązań skutecznie wzmocni ochronę Twojej firmy przed spear phishingiem i zminimalizuje ryzyko utraty poufnych danych oraz strat finansowych.

Rozpoznawanie szkodliwych wiadomości i regularne szkolenia w zakresie cyberbezpieczeństwa pomogą skutecznie ograniczyć ryzyko przechwytywania wrażliwych danych.

Poczytaj na naszym blogu: Jak w MSERWIS.pl dbamy o bezpieczeństwo danych klientów?. Zapisz się na nasz newsletter, zgarnij gratis dwa domenowe poradniki i bądź na bieżąco z informacjami dotyczącymi bezpieczeństwa domen i hostingu.

Komentarze

Jedna odpowiedź do “Spear phishing – wszystko, co musisz wiedzieć”