Coraz mniej ataków wymaga „hakowania” serwerów. Zamiast tego przestępcy koncentrują się na człowieku — na emocji, zaufaniu i pośpiechu. Wystarczy jedno potwierdzenie przelewu, błędna odpowiedź na e-mail lub reset dostępu, by otworzyć drogę do danych i pieniędzy.

Ten mechanizm — znany jako inżynieria społeczna — generuje miliardowe straty i stał się codziennym wyzwaniem dla firm każdej wielkości. W dalszej części artykuły analizujemy statystyki opublikowane przez The SSL Store i pokazujemy, co one znaczą operacyjnie — gdzie leży największe ryzyko i jakie działania wdrożyć, by je ograniczyć.

Czym jest inżynieria społeczna?

Inżynieria społeczna to sztuka perswazji — omijania zabezpieczeń nie przez technologię, lecz przez ludzi. Wykorzystuje psychologię wpływu, emocje i rutynę, by skłonić ofiarę do działania, które z perspektywy napastnika otwiera dostęp do danych, systemów lub pieniędzy. To może być kliknięcie w link, przekazanie informacji logowania, a czasem nawet potwierdzenie prawdziwego przelewu. Wspólnym mianownikiem jest manipulacja zaufaniem — bo to człowiek, nie serwer, staje się pierwszą linią obrony i najłatwiejszym celem.

Wyobraź sobie, że dzwoni do Ciebie „wsparcie techniczne”. Głos brzmi spokojnie, profesjonalnie — ktoś mówi, że system jest zagrożony i trzeba natychmiast uruchomić aktualizację zabezpieczeń. Czujesz presję, działasz, bo sytuacja wydaje się pilna. Kilka kliknięć później dostęp do Twoich danych jest już w cudzych rękach. Właśnie na tym polega skuteczność socjotechniki — wykorzystuje zaufanie i pośpiech, zanim zdążysz zadać sobie pytanie: „czy to na pewno prawda?”.

Na naszym blogu opisywaliśmy już techniki manipulacji w artykule Socjotechniki hakerów — jak chronić się przed manipulacją i atakami. Ten tekst rozwija temat z perspektywy danych i pokazuje, jak te mechanizmy przekładają się na realne liczby.

Statystyki socjotechniki w 2025 roku

Ataki socjotechniczne ewoluują szybciej niż większość zabezpieczeń. To już nie tylko fałszywe maile czy telefony — dziś mówimy o całych ekosystemach oszustw wspieranych przez sztuczną inteligencję, automatyzację i globalne scam-farmy. Liczby z ostatnich miesięcy pokazują jasno, że przestępcy działają coraz skuteczniej, a błędy po stronie człowieka wciąż pozostają najsłabszym ogniwem.

Zestawienie, które omawiamy poniżej, pochodzi z raportu przygotowanego przez The SSL Store — jednego z największych globalnych dystrybutorów certyfikatów SSL i dostawców rozwiązań bezpieczeństwa online. Ich analiza obejmuje zarówno dane rządowe (m.in. FBI IC3, FTC), jak i raporty branżowe.

To nie są więc przypadkowe liczby, lecz przekrojowy obraz tego, jak wygląda socjotechnika w praktyce: od kosztów i skali strat, po zmieniające się techniki i wpływ generatywnej AI.

Skala strat finansowych i globalny wymiar socjotechniki

- Użytkownicy na całym świecie zgłosili 12,5 miliarda dolarów strat związanych z oszustwami w 2024 roku.

- Co trzecia ofiara zgłaszająca oszustwo faktycznie straciła pieniądze.

- Phishing i spoofing stanowią około 25% wszystkich cyberprzestępstw zgłoszonych do FBI IC3 – jednostki FBI zajmującej się analizą i raportowaniem oszustw internetowych.

- Średni koszt udanego ataku socjotechnicznego dla firmy wynosi około 130 000 dolarów, a w przypadku eskalacji może sięgnąć milionów.

- Globalne straty z oszustw online przekraczają 1 bilion dolarów rocznie.

- Oszustwa realizowane przez call-centra i fałszywe „biura wsparcia” wygenerowały 1,9 miliarda dolarów strat w 2024 roku.

- Szacuje się, że zorganizowane scam-farmy generują od 250 do 600 milionów dolarów przychodów rocznie.

Skala strat pokazuje, że socjotechnika to nie pojedynczy przypadek naruszenia, lecz stały element ryzyka operacyjnego. Firmy powinny traktować ją jak każdą inną pozycję budżetową — mierzyć liczbę prób, czas reakcji i realny koszt błędu. Dopiero wtedy da się ocenić, czy inwestycje w bezpieczeństwo przynoszą efekt.

Częstotliwość ataków i zmieniająca się dynamika zagrożeń

- Globalna liczba phishingów spadła o około 20%, ale ataki stały się bardziej personalizowane.

- Liczba ataków phishingowych wymierzonych w Stany Zjednoczone spadła o prawie 32% w 2024 roku.

- Socjotechnika odpowiada za 22% wszystkich incydentów z udziałem zewnętrznych sprawców; phishing stanowi w tym 57% przypadków.

- FBI IC3 raportuje 193 407 zgłoszeń phishingu i spoofingu z łącznej liczby 859 532 incydentów.

- Każdego dnia FBI otrzymuje ponad 100 zgłoszeń podszywania się pod agencje rządowe.

- Małe firmy są celem ataków czterokrotnie częściej niż duże organizacje.

- Liczba oszustw SMS-owych wzrosła z 2 000 do 60 000 rocznie — skok o 2900%.

- Według Verizon DBIR aż 60% wycieków danych ma związek z błędem ludzkim.

- Co piąta firma doświadcza przynajmniej jednego przejęcia konta (ATO) miesięcznie.

Spadek liczby phishingów nie oznacza poprawy bezpieczeństwa. Ataki przenoszą się do mniej chronionych kanałów — SMS, telefon, komunikatory — i są coraz lepiej dopasowane do ofiary.

Najczęściej stosowane techniki i sposoby działania przestępców

- Vishing i inne ataki głosowe wzrosły aż o 442% między pierwszą a drugą połową 2024 roku.

- Około 25% kampanii sponsorowanych przez państwa zaczyna się od „niewinnej rozmowy”, której celem jest zdobycie zaufania.

- 1 na 5 e-maili phishingowych opiera się wyłącznie na manipulacji psychologicznej — bez żadnych załączników czy złośliwego kodu.

- Zidentyfikowano sieci fałszywych profili i fikcyjnych aplikacji rekrutacyjnych, które służą do infiltracji działów HR.

- Skradzione tożsamości wykorzystywano do ataków na setki organizacji jednocześnie.

- W kampaniach APT z użyciem socjotechniki ponad 90% przypadków korzysta z narzędzi współpracy (Teams, Slack, Zoom).

- 39% incydentów chmurowych zaczyna się od e-mailowego phishingu; kolejne 12% to SIM swap lub vishing.

- Ponad 220 000 osób pracuje przymusowo w tzw. scam-farmach w Azji Południowo-Wschodniej.

- Prawie połowa organizacji nie ma poprawnie wdrożonego DMARC, co ułatwia podszywanie się pod ich domeny.

DMARC, SPF i DKIM to dziś fundament bezpieczeństwa poczty — bez nich ochrona przed spoofingiem jest iluzoryczna. Równie ważne są procesy HR i monitoring komunikacji wewnętrznej, bo atak może przyjść przez Teamsa, a nie tylko e-mail.

Jeżeli obsługujesz w DNS domenę na serwerach MSERWIS, to Twój rekord SPF i DKIM jest już automatycznie skonfigurowany.

Wpływ generatywnej AI na rozwój i automatyzację socjotechniki

- Generatywna AI potrafi stworzyć wiarygodny phishingowy e-mail w 5 minut.

- 3 na 5 firm zgłasza udane przejęcie kont (ATO) w ciągu ostatniego roku.

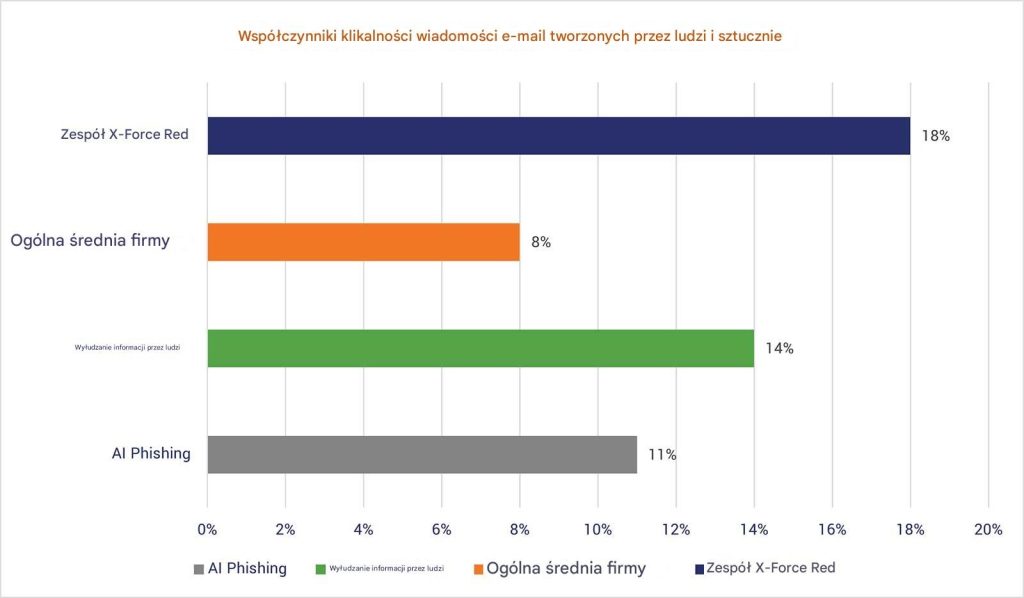

- E-maile phishingowe tworzone przez AI zwiększają współczynnik kliknięć o 42%, a kampanie łączące AI z redakcją ludzką – aż o 56%.

- 47% organizacji uznaje zagrożenia związane z genAI za jedno z największych wyzwań bezpieczeństwa.

- Większość dużych klientów firm zajmujących się ochroną poczty była celem co najmniej jednego ATO w 2024 roku.

AI działa jak mnożnik skuteczności ataków — zwiększa ich skalę, tempo i realizm. Odpowiedzią musi być automatyzacja, analiza kontekstu oraz wprowadzenie punktów kontrolnych, w których to człowiek ostatecznie potwierdza kluczowe operacje.

Jak reagować na zagrożenia socjotechniczne – konkretne zalecenia

Socjotechnika działa, bo trafia w emocje i codzienny pośpiech. Technologia nie wystarczy, jeśli człowiek da się zaskoczyć. Dlatego zamiast kolejnych ostrzeżeń, warto wdrożyć kilka realnych zasad, które faktycznie działają:

- Zawsze weryfikuj nadawcę — nawet jeśli wiadomość wygląda profesjonalnie. Kliknij w nazwę nadawcy i sprawdź domenę. Jeden znak różnicy w adresie może oznaczać próbę podszycia się.

- Nie działaj pod presją czasu. Żaden bank, urząd ani dostawca usług nie wymaga natychmiastowej reakcji. Każdy komunikat z tonem „teraz albo nigdy” to sygnał ostrzegawczy.

- Ustal drugą ścieżkę potwierdzania. W firmach – przez telefon lub komunikator; prywatnie – przez SMS lub inny kanał. To najprostszy sposób, by przerwać łańcuch socjotechniki.

- Korzystaj z silnych haseł i menedżerów haseł. To podstawa — więcej o tym pisaliśmy w artykule Złamanie hasła – jak to się naprawdę dzieje.

- Ustal wewnętrzne procedury bezpieczeństwa. Jeśli prowadzisz firmę, określ, kto może autoryzować przelewy, zmiany DNS czy dostępy administracyjne.

- Reaguj, gdy coś „nie gra”. Jeżeli e-mail, telefon czy komunikat budzi niepewność, nie klikaj, nie oddzwaniaj, nie odpowiadaj – tylko zgłoś sprawę do zespołu IT lub osoby odpowiedzialnej za bezpieczeństwo.

Podsumowanie — liczby to tylko część historii

Socjotechnika nie jest błędem systemu. To celowe wykorzystanie ludzkiego odruchu – zaufania, autorytetu i pośpiechu. Statystyki z raportu The SSL Store jasno pokazują, że problem nie maleje – zmienia tylko kształt. Mniej masowych kampanii, więcej personalizacji. Mniej wirusów, więcej emocji.

Największe ryzyko nie leży więc w oprogramowaniu, lecz w braku świadomości. Dlatego kluczem do bezpieczeństwa jest Twoja czujność, weryfikacja i procedura – trzy rzeczy, które realnie obniżają skuteczność socjotechniki, niezależnie od tego, czy stoi za nią człowiek, czy generatywna AI.

Już od kilku lat zajmuję się planowaniem, koordynacją i realizacją działań marketingowych w MSERWIS.pl i Domeny.tv. Jestem odpowiedzialny za promowanie usług, produktów i oprogramowań mojej firmy. Aby jak najlepiej zrozumieć ich funkcje i zalety współpracuję z zespołem programistów i Biurem Obsługi Klienta. Wykorzystuję różnorodne taktyki i kanały marketingowe, żeby dotrzeć do potencjalnych klientów i przekonać ich do zakupu lub subskrypcji. Moje działania obejmują m.in. tworzenie kampanii marketingowych, pisanie materiałów marketingowych, zarządzanie mediami społecznościowymi oraz marketingiem e-mailowym i analizowanie rynku w celu zrozumienia potrzeb i preferencji docelowych odbiorców. Rozumiem technologię i potrafią przekazywać złożone koncepcje techniczne odbiorcom nietechnicznym. Mam doświadczenie w obszarach takich jak content marketing, SEO i generowaniu leadów. Potrafię skutecznie mierzyć i analizować wyniki działań marketingowych, aby stale ulepszać swoje strategie.

Komentarze