Według raportu Verizon Data Breach Investigations Report (DBIR) z 2024 roku, użytkownikom potrzeba średnio mniej niż 60 sekund, aby paść ofiarą phishingu. Wystarczy 21 sekund na kliknięcie linka, a kolejne 28 sekund na wprowadzenie danych na fałszywej stronie.

Z kolei raport IBM X-Force Threat Intelligence Index 2024 pokazuje, że phishing jako główny wektor początkowego dostępu zmniejszył się o 44% w 2023 roku w porównaniu z rokiem 2022. Czy to oznacza, że phishing traci na popularności? Niekoniecznie — nadal stanowi on dochodową działalność dla cyberprzestępców.

Czytaj dalej, jeśli chcesz zrozumieć, jak phishing zmienia się wraz z rozwojem technologii i jakie nowe techniki stosują cyberprzestępcy. Poznaj najnowsze statystyki oraz dowiedz się, jak zaawansowane narzędzia, takie jak generatywna sztuczna inteligencja, są wykorzystywane do tworzenia coraz bardziej przekonujących ataków. Te informacje mogą okazać się kluczowe dla ochrony Twojej organizacji przed nowymi zagrożeniami.

Czym jest phishing?

Phishing to jedno z najczęściej spotykanych zagrożeń w sieci, które może dotknąć zarówno Ciebie, jak i Twoją firmę. Choć może Ci się wydawać, że potrafisz rozpoznać takie zagrożenie, cyberprzestępcy stają się coraz bardziej wyrafinowani w swoich działaniach. Stosują różnorodne metody, aby wzbudzić Twoje zaufanie i nakłonić Cię do podjęcia działań, których normalnie byś unikał. Mogą próbować wyłudzić od Ciebie dane logowania, poufne informacje Twoich klientów, a nawet własność intelektualną Twojej firmy. Zrozumienie, jak działają ataki phishingowe i jak się przed nimi bronić, jest kluczowe, abyś mógł bezpiecznie poruszać się po cyfrowym świecie.

Najnowsze statystyki phishingu: straty i częstotliwość ataków

1. Straty z ataków naruszających biznesowe poczty e-mail (BEC) przekroczyły 2,9 biliona dolarów w 2023 roku

Raport FBI Internet Crime Complaint Center (IC3) z 2023 roku wskazuje, że liczba zgłoszonych przypadków phishingu i spoofingu, które są traktowane łącznie, wyniosła 298 878, co stanowi spadek w porównaniu z 342 494 zgłoszeniami z 2021 roku. Szczególnie interesujący jest jednak fakt, że zgłoszone straty finansowe związane z phishingiem drastycznie spadły, wynosząc jedynie 18,7 miliona dolarów, w porównaniu do 126,4 miliona dolarów w 2021 roku.

Warto zaznaczyć, że IC3 (wydział FBI do przestępczości w Internecie) oddziela ataki typu Business Email Compromise (BEC) od phishingu. Business Email Compromise (BEC), czyli naruszenia biznesowej poczty e-mail, to rodzaj oszustwa, w którym cyberprzestępcy przejmują kontrolę nad firmowym kontem e-mail lub podszywają się pod wiarygodnego nadawcę, aby skłonić pracowników do przelania środków finansowych na konta oszustów lub ujawnienia poufnych informacji. Wiele organizacji często wlicza ataki BEC do swoich statystyk dotyczących phishingu, co może prowadzić do pewnych niejasności i nakładania się danych. Jeśli chodzi o same oszustwa BEC, IC3 raportuje, że straty z tego tytułu w 2023 roku przekroczyły 2,9 biliona dolarów, co jest wzrostem w porównaniu do 2,4 biliona dolarów zgłoszonych w 2021 roku.

Te dane dotyczą jedynie zgłoszonych przypadków. Możemy więc spekulować, ile incydentów pozostaje niezgłoszonych…

2. Atakujący mogą wykraść dane w ciągu dwóch dni od momentu włamania

Koszty związane z phishingiem to nie tylko straty finansowe, ale także czas, który jest potrzebny na odpowiedź na atak, jego neutralizację oraz odzyskanie pełnej sprawności po incydencie.

Raport Palo Alto Network Incident Response Report z 2024 roku ujawnia, że cyberprzestępcy odkryli sposób na skrócenie czasu, jaki mają obrońcy cybernetyczni na reakcję i zatrzymanie wycieku danych podczas ataku ransomware. Ransomware to złośliwe oprogramowanie, które blokuje dostęp do systemu komputerowego lub szyfruje dane ofiary, żądając okupu w zamian za przywrócenie dostępu lub odszyfrowanie danych. Badania pokazują, że w 2021 roku mediana czasu od momentu naruszenia bezpieczeństwa do eksfiltracji danych wynosiła dziewięć dni. Jednak w 2023 roku czas ten drastycznie się skrócił, wynosząc zaledwie dwa dni.

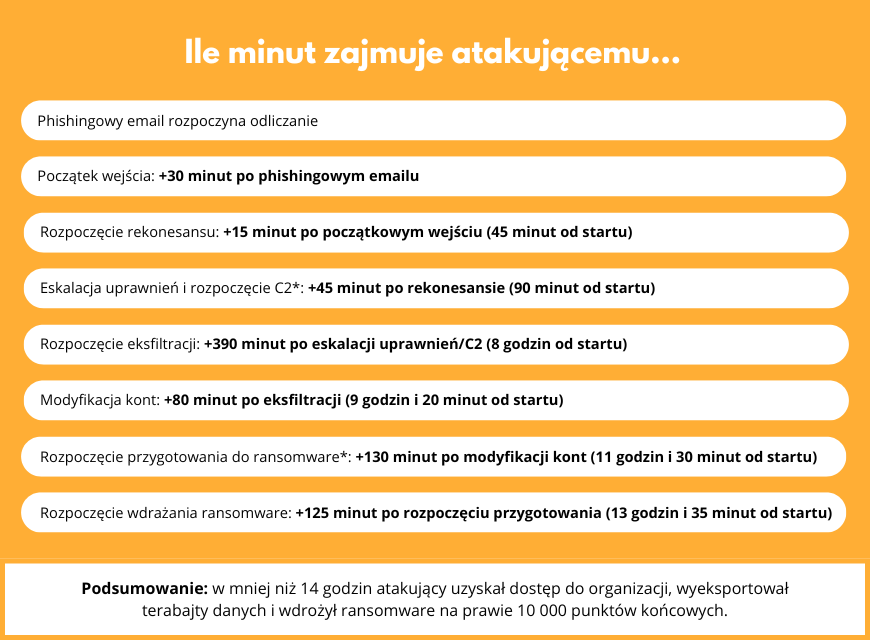

Dla zobrazowania, w jednym z przypadków ataku ransomware, zespół Palo Alto informuje, że cały proces, od otrzymania phishingowego e-maila do wywołania chaosu w docelowej organizacji, trwał mniej niż 14 godzin.

*Ransomware to złośliwe oprogramowanie, które blokuje dostęp do danych lub systemów, żądając okupu za ich odblokowanie.

Źródło: Palo Alto Network’s Incident Response Report 2024

3. 94% organizacji zgłasza, że padło ofiarą ataków phishingowych

Z badań przeprowadzonych przez Egress, opublikowanych w raporcie Email Security Risk Report 2024, wynika, że aż 94% organizacji przyznaje się do bycia ofiarą ataków phishingowych. Co ciekawe, niemal wszystkie z tych organizacji, bo aż 96%, zgłaszają, że ataki te miały na nie negatywny wpływ.

Ten wysoki odsetek organizacji dotkniętych phishingiem nie jest zaskakujący, biorąc pod uwagę, że tego typu ataki często polegają na oszukaniu pracowników, by ci ujawnili swoje dane logowania lub inne poufne informacje, albo dokonali przelewów finansowych na rzecz oszustów. Niestety, te oszustwa są często odkrywane zbyt późno, by można było zapobiec stratom.

4. Phishing był zaangażowany w 71% zagrożeń cybernetycznych

Z corocznego raportu ReliaQuest na temat zagrożeń cybernetycznych wynika, że w 2023 roku phishing w 71% przypadkach był używany do infiltracji systemów i sieci. Zespoły ds. bezpieczeństwa zaobserwowały, że phishingowe linki i załączniki były głównymi narzędziami używanymi przez cyberprzestępców, którzy wykorzystywali inżynierię społeczną jako najczęstszy sposób na uzyskanie początkowego dostępu do systemów.

Naukowcy przewidują, że w 2024 roku ataki na firmowe e-maile będą się nasilać, częściowo z powodu rosnącego wykorzystania technologii generatywnej AI. Technologia ta pomaga “phisherom” tworzyć bardziej realistyczne e-maile, które nie zawierają typowych błędów, do których użytkownicy się przyzwyczaili, i które mogą naśladować styl komunikacji konkretnej osoby. Dzięki temu oszukańcze wiadomości stają się bardziej wiarygodne i mogą zaskoczyć użytkowników, skłaniając ich do podjęcia działań, których później będą żałować.

Dodatkowo, generatywna sztuczna inteligencja umożliwia tworzenie syntetycznych nagrań głosowych, które mogą naśladować głosy prawdziwych osób, takich jak Twój szef, współpracownik, a nawet członek rodziny. Te nagrania deepfake są wykorzystywane do przeprowadzania zaawansowanych ataków phishingowych, w tym takich, które mogą wprowadzić ofiary w błąd, np. że bliska im osoba została porwana.

5. Phishing przyczynił się do 79% ataków typu Account Takeover (ATO)

Z badań przeprowadzonych przez Egress, opublikowanych w raporcie Email Security Risk Report 2024, wynika, że niemal 79% incydentów związanych z przejęciem konta (ATO – Account takeover) rozpoczęło się od ataków phishingowych. Często tego typu ataki zaczynają się od spearphishingu, który polega na precyzyjnym zbadaniu docelowej firmy lub konkretnego pracownika, aby zwiększyć skuteczność ataku. Spearphishing to precyzyjnie ukierunkowany atak phishingowy, w którym cyberprzestępca wybiera konkretną ofiarę i wykorzystuje zebrane na jej temat informacje, często z mediów społecznościowych, aby stworzyć wiarygodnie wyglądające wiadomości, które mają na celu oszukanie i wyłudzenie poufnych danych.

Cyberprzestępcy chętnie stosują tę technikę, ponieważ pozwala im ona na osiągnięcie wielu celów, takich jak nakłonienie pracowników do ujawnienia danych logowania lub dokonanie fałszywych płatności. Dzięki temu mogą zyskać dostęp do wewnętrznych systemów firmowych i przejąć kontrolę nad kontami, co prowadzi do poważnych konsekwencji dla zaatakowanej organizacji.

6. Globalne ataki phishingowe wzrosły o 58,2% w 2023 roku

Cyberprzestępcy nie zamierzają rezygnować z wykorzystywania phishingu jako metody ataku. Dane z raportu Zscaler ThreatLabz 2024 Phishing Report ujawniają, że w 2023 roku globalna liczba ataków phishingowych wzrosła o 58,2% w porównaniu z rokiem 2022.

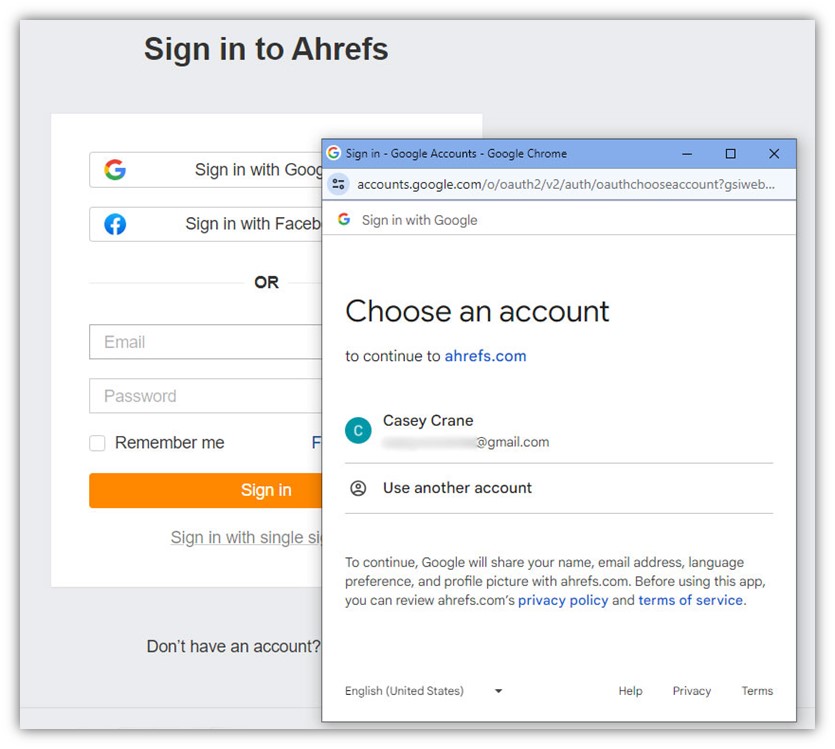

Badacze przeanalizowali ponad 2 miliardy transakcji phishingowych, które miały miejsce w ich chmurze zabezpieczeń online w 2023 roku i zauważyli znaczący wzrost liczby oszustw rekrutacyjnych, ataków phishingowych z wykorzystaniem głosu oraz ataków typu „przeglądarka w przeglądarce” (BitB). Ataki BitB polegają na tym, że cyberprzestępcy tworzą fałszywe okno logowania, które wygląda jak typowe wyskakujące okienko uwierzytelniania, do którego użytkownicy są przyzwyczajeni podczas logowania się do różnych aplikacji czy usług. Takie okno może np. naśladować autoryzację logowania z innych platform, takich jak Apple, Google czy Meta.

7. 3,4 miliarda „niechcianych wiadomości e-mail” (w tym phishing) wysłano w 2023 roku

Usługa Cloud Email Security firmy Cloudflare zablokowała łącznie 3,4 miliarda niechcianych wiadomości e-mail w 2023 roku. Ta liczba obejmuje różne rodzaje wiadomości, w tym masowe mailingi, spam oraz złośliwe wiadomości, w tym phishing. W porównaniu do 2022 roku, kiedy to zablokowano 2,4 miliarda takich wiadomości, jest to wzrost o prawie 42%.

Spośród tych miliardów wiadomości, co daje średnio 9,3 miliona dziennie, około 3% to wiadomości złośliwe. W przeliczeniu oznacza to ponad 102 miliony złośliwych e-maili w 2023 roku, czyli prawie 280 000 złośliwych wiadomości dziennie.

Warto jednak pamiętać, że te statystyki odnoszą się tylko do wiadomości, które Cloudflare zdołał skutecznie zablokować. Liczby te nie uwzględniają przypadków, które mogły prześlizgnąć się przez ich zabezpieczenia.

8. Mniej niż jedna na pięć symulowanych wiadomości e-mail typu phishing została prawidłowo zgłoszona

Raport Proofpoint’s 2024 State of the Phish ujawnia, że tylko 18,3% e-maili wysłanych w ramach symulacji phishingu zostało prawidłowo zgłoszonych przez użytkowników. Zamiast zgłosić wiadomość jako podejrzaną, większość użytkowników po prostu ją zignorowała lub usunęła. Co gorsza, prawie połowa tej liczby, czyli 9,3%, kliknęła link zawarty w symulowanych wiadomościach phishingowych.

9. 96% pracowników przyznaje się do robienia ryzykownych rzeczy, mimo że są świadomi zagrożeń

Zaskakujące wyniki badania Proofpoint pokazują, że aż 96% pracowników przyznaje się do podejmowania działań, które są ryzykowne, mimo że doskonale zdają sobie sprawę z możliwych konsekwencji.

Dlaczego zatem decydują się na takie ryzyko? Można przypuszczać, że wielu pracowników stawia wygodę ponad bezpieczeństwo, narażając tym samym swoje organizacje na zagrożenia. Analizując dane dotyczące phishingu przedstawione w kolejnych sekcjach, wydaje się, że to przypuszczenie znajduje potwierdzenie w rzeczywistości.

10. 54% pracowników ignoruje ostrzeżenia dotyczące bezpieczeństwa z powodu „przeciążenia informacyjnego”

Z danych z ankiety przeprowadzonej przez CybSafe wynika, że 45% pracowników biurowych przyznaje, że „czasami” ignoruje ostrzeżenia związane z cyberbezpieczeństwem, ponieważ czują się przytłoczeni ilością komunikatów cyfrowych. Jeszcze bardziej niepokojący jest fakt, że kolejne 9% pracowników przyznaje, że ignoruje te ostrzeżenia „często”.

Problem staje się jeszcze bardziej poważny, gdy weźmiemy pod uwagę, że 70,6% respondentów deklaruje, że są „wyjątkowo pewni” lub „pewni”, że potrafią rozpoznać i uniknąć zagrożeń cyberbezpieczeństwa, takich jak phishingowe e-maile czy niebezpieczne strony internetowe. Co gorsza, 43% przyznaje, że pomija lub ignoruje zalecane najlepsze praktyki cyberbezpieczeństwa na rzecz wygody.

Oczywiście, padnięcie ofiarą ataku phishingowego — a potem zmaganie się z konsekwencjami, takimi jak naruszenia danych, pozwy, straty finansowe, szkody wizerunkowe i inne — nie jest czymś, co można by uznać za „wygodne” ani dla Ciebie, ani dla Twoich pracowników, ani dla klientów.

11. ChatGPT utworzył stronę logowania phishing w mniej niż 10 zapytaniach

Sztuczna inteligencja (AI), zwłaszcza generatywna AI (genAI), potrafi zadziwiać swoimi możliwościami, takimi jak tworzenie realistycznych dzieł sztuki czy niesamowicie autentycznych nagrań audio i wideo. Choć temat praw autorskich i etyki związanej z materiałami szkoleniowymi AI to odrębna kwestia, należy podkreślić, że te technologie stanowią także poważne zagrożenie, gdy są wykorzystywane przez osoby o złych intencjach.

Badacze z zespołu ThreatLabz firmy Zscaler przeprowadzili eksperyment, w którym użyli serii poleceń w chatbocie AI ChatGPT, aby stworzyć stronę logowania phishing o tematyce Microsoftu. Co zaskakujące, udało im się to w zaledwie kilku krokach — szybciej niż potrzeba na upieczenie smacznego ciasta. Strona wyglądała na autentyczną, co pokazuje, jak niebezpieczne mogą być te narzędzia w nieodpowiednich rękach.

12. AI Deepfake oszukał pracownika finansowego, zmuszając go do przekazania prawie 26 milionów dolarów

Serwis CNN informuje, że pewien pracownik finansowy z Hongkongu, zatrudniony w dużej międzynarodowej firmie finansowej, padł ofiarą zaawansowanego ataku spearphishingu, w którym wykorzystano generatywną AI (genAI). W wyniku tego ataku pracownik przelał oszustom ponad 25 milionów dolarów.

Atakujący użyli technologii deepfake do stworzenia fałszywych nagrań audio i wideo, które obejmowały fałszywą konferencję internetową z udziałem ofiary. Podczas tego spotkania odtworzono deepfake’owe nagrania dyrektora finansowego (CFO) firmy oraz innych wysokich rangą urzędników z różnych międzynarodowych oddziałów.

Nagrania były na tyle przekonujące, że skłoniły pracownika do wykonania przelewów na łączną kwotę ponad 25 milionów dolarów, dokonanych w 15 transakcjach.

13. Prawie 43% ataków phishingowych w IV kwartale 2023 roku było wymierzonych w media społecznościowe

Dane z raportu Anti-Phishing Working Group (APWG) za IV kwartał 2023 roku pokazują znaczący wzrost liczby ataków phishingowych skierowanych na platformy mediów społecznościowych. Dane dostarczone przez OpSec Security, członka założyciela APWG, wskazują na wzrost o 126% w porównaniu z III kwartałem 2024 roku.

Według Dave’a Piscitello, członka zarządu APWG, atakujący stosują różne taktyki, aby zwabić swoje ofiary na fałszywe strony internetowe, włączając phishingowe linki do postów lub komentarzy na platformach społecznościowych. Użytkownicy Facebooka, LinkedIn, Twittera, Tumblra, Snapchata, Google+, Instagrama i innych platform są narażeni na tysiące phishingowych lub w inny sposób złośliwych linków.

Dodatkowo, przestępcy rozprzestrzeniają przynęty phishingowe za pomocą SMS-ów, Skype’a, Messengera oraz innych usług przesyłania wiadomości. Te nowe wektory ataków pokazują, że phisherzy szybko dostosowują się do rosnącej mobilności społeczeństwa oraz różnorodności platform komunikacyjnych.

APWG monitoruje unikalne strony phishingowe oraz tematy phishingowych e-maili na całym świecie. Organizacja stwierdziła, że 2023 rok był „najgorszym rokiem dla phishingu w historii”.

14. 49% złośliwych wiadomości e-mail zawierało linki

Według danych z Cloudflare, prawie połowa wszystkich zidentyfikowanych zagrożeń e-mailowych zawierała linki. Przestępcy często używają ich w połączeniu z innymi metodami ataków.

Nie jest to zaskakujące, gdyż cyberprzestępcy chętnie wykorzystują linki do zwabienia użytkowników na swoje phishingowe lub złośliwe strony internetowe. Ten fakt podkreśla, jak ważne jest szkolenie pracowników z zakresu cyberbezpieczeństwa, aby byli w stanie odróżnić prawdziwe linki od tych złośliwych.

15. 68% naruszeń wiąże się z „czynnikiem ludzkim”

Wiele raportów branżowych, w tym niektóre publikacje w Hashed Out, często odnoszą się do corocznych danych Verizon dotyczących naruszeń bezpieczeństwa, gdzie kluczową rolę odgrywa „czynnik ludzki”. Dotychczas statystyka ta obejmowała zarówno niewinne błędy ludzkie, jak i złośliwe nadużycia uprawnień, które prowadziły do naruszeń.

W raporcie DBIR 2024 Verizon postanowił jednak rozdzielić te dwie kategorie, aby statystyki były bardziej przejrzyste. Autorzy raportu wyjaśniają, że decyzja ta była podyktowana faktem, iż ludzie zwykle skupiają się na promowaniu świadomości cyberbezpieczeństwa jako rozwiązania, więc uwzględnianie złośliwego wykorzystania uprawnień mogłoby zakłócać tę narrację. W związku z tym, bez uwzględniania nadużyć, 68% z 10 626 potwierdzonych naruszeń danych, które przeanalizowano w 94 krajach (spośród 30 458 incydentów bezpieczeństwa), miało związek z czynnikiem ludzkim.

Gdyby jednak włączono złośliwe nadużycie uprawnień do tej statystyki, odsetek ten wzrósłby do 76%.

16. 5 minut wystarczy, aby GenAI stworzyło wiarygodną wiadomość phishingową

W czasie, który zajmuje odebranie kawy w ulubionej kawiarni, cyberprzestępca może wykorzystać generatywną AI (GenAI) do stworzenia przekonującej wiadomości phishingowej. Badacze IBM X-Force, w raporcie X-Force Threat Intelligence Index 2024, stwierdzają, że dzięki tej technologii cyberprzestępcy mogą zaoszczędzić niemal dwa dni pracy, które wcześniej byłyby potrzebne do ręcznego opracowania takiej wiadomości.

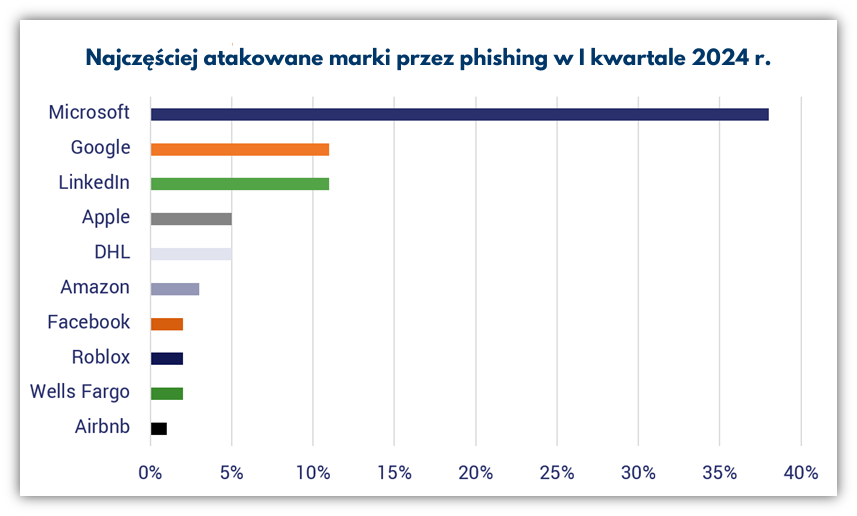

17. Pod marki Microsoft i Google podszywa się łącznie 49% stron

Badania Check Point Research pokazują, że w pierwszym kwartale 2024 roku Microsoft (38%) i Google (11%) były najczęściej naśladowanymi markami w atakach phishingowych. LinkedIn zajął trzecie miejsce, odpowiadając za kolejne 11% przypadków.

Poniżej znajduje się lista 10 najczęściej podrabianych marek w pierwszym kwartale 2024 roku, oparta na danych z Check Point Research.

18. W 2023 roku wysłano 68 milionów phishingowych wiadomości e-mail z motywem Microsoft

Według danych z Proofpoint, w 2023 roku cyberprzestępcy wysyłali średnio 186 301 złośliwych wiadomości e-mail dziennie, które były skierowane na Microsoft lub produkty tej firmy. Najczęściej nadużywanym produktem w tych oszukańczych e-mailach był Office 365.

Raport Zscaler’s 2024 Phishing Report również potwierdza, że Microsoft jest najczęściej imitowaną marką, co stanowiło 43,1% wszystkich prób phishingowych.

19. 94% organizacji padło ofiarą ataków w ramach platformy Microsoft 365

Microsoft 365, jako jeden z najpopularniejszych na świecie dostawców oprogramowania biurowego, stanowi atrakcyjny cel dla cyberprzestępców. Badanie przeprowadzone przez Egress na temat ryzyka związanego z bezpieczeństwem e-maili ujawnia, że niemal 94% organizacji korzystających z Microsoft 365 padło ofiarą ataków phishingowych w swoich środowiskach pracy.

20. 51% organizacji padło ofiarą naruszonych kont łańcucha dostaw

Ponad połowa organizacji, które wzięły udział w badaniu Egress, przyznała, że padła ofiarą ataków phishingowych, które pochodziły z ich własnych łańcuchów dostaw. Podkreśla to kluczowe znaczenie zaufania cyfrowego i konieczności posiadania metod weryfikacji tożsamości osób, z którymi się komunikujemy.

Ataki na łańcuch dostaw często wynikają z problemów z bezpieczeństwem oprogramowania firm trzecich lub z naruszeń kont e-mailowych. Według raportu Proofpoint, w jednym tygodniu lutego 2021 roku, aż 98% z 3000 analizowanych organizacji otrzymało zagrożenie od dostawcy, który albo został podszyty, albo jego konto zostało skompromitowane.

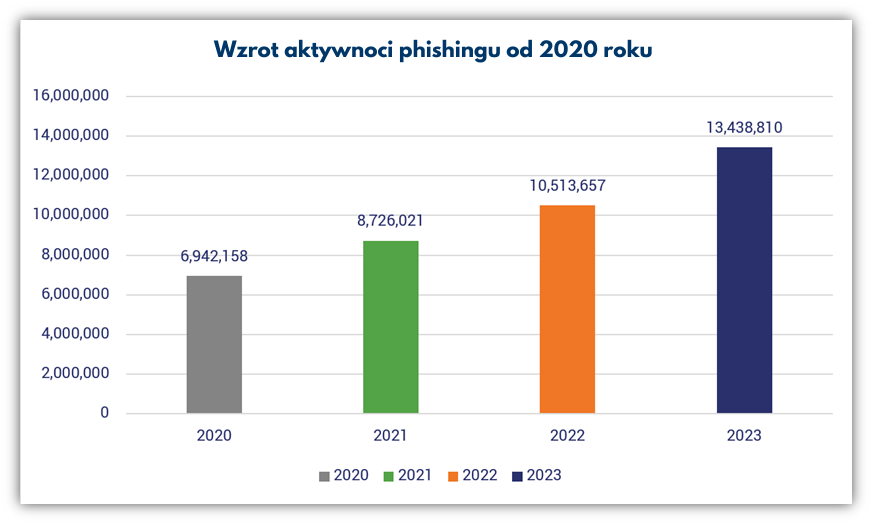

21. Liczba witryn phishingowych przekroczyła 13,4 miliona w 2023 roku

Raport Bolster na temat phishingu i oszustw internetowych za 2024 rok wskazuje na znaczący wzrost liczby witryn phishingowych i innych oszustw internetowych w 2023 roku. Liczba tych stron wzrosła prawie o 94% — z 6 942 158 w 2020 roku do 13 438 810 w 2023 roku.

Podsumowanie

Mamy nadzieję, że te statystyki phishingu okażą się dla Ciebie pouczające i przydatne. Jeśli chcesz wiedzieć więcej na temat phishingu i poznać sposoby, jak nie dać się zhakować, to sprawdź nasz wcześniejszy artykuł. Podobał Ci się tekst i chciałbyś poznawać więcej istotnych statystyk branżowych? – zapisz się do naszego newslettera!

Źródło tekstu: https://www.thesslstore.com/blog/phishing-statistics/

Już od kilku lat zajmuję się planowaniem, koordynacją i realizacją działań marketingowych w MSERWIS.pl i Domeny.tv. Jestem odpowiedzialny za promowanie usług, produktów i oprogramowań mojej firmy. Aby jak najlepiej zrozumieć ich funkcje i zalety współpracuję z zespołem programistów i Biurem Obsługi Klienta. Wykorzystuję różnorodne taktyki i kanały marketingowe, żeby dotrzeć do potencjalnych klientów i przekonać ich do zakupu lub subskrypcji. Moje działania obejmują m.in. tworzenie kampanii marketingowych, pisanie materiałów marketingowych, zarządzanie mediami społecznościowymi oraz marketingiem e-mailowym i analizowanie rynku w celu zrozumienia potrzeb i preferencji docelowych odbiorców. Rozumiem technologię i potrafią przekazywać złożone koncepcje techniczne odbiorcom nietechnicznym. Mam doświadczenie w obszarach takich jak content marketing, SEO i generowaniu leadów. Potrafię skutecznie mierzyć i analizować wyniki działań marketingowych, aby stale ulepszać swoje strategie.

Komentarze

Jedna odpowiedź do “21 ciekawych statystyk dotyczących phishingu, które warto znać w 2024 roku”